Mitos, leyendas y seguridad informática

Da igual cuántas guías haya pululando por internet enseñándote a fortificar tu ordenador con un antivirus barato. Da igual que te hayas gastado 300€ en una licencia de un antivirus uzbeko para 15 ordenadores aunque sólo tengas una máquina en tu casa. Da igual que tengas un «fairgual» o que solo uses el ordenador para ver el Facebook.

Si no entiendes los conceptos más básicos de seguridad, entonces da igual todo. Estás expuesto a ataques, infecciones, pérdidas y robo de datos.

A lo largo de mi vida he tenido que reparar y mantener muchos ordenadores ajenos, aún sin haberme dedicado profesionalmente a ello, y una de las cosas que generalmente se me ha dado bien ha sido la seguridad. Y con los estropicios que he llegado a ver ejecutándose sobre un sistema operativo a veces me han dado ganas de abandonar la civilización e irme a vivir a lo Bear Grylls.

Lo peor de todo no es no saber qué tienes que hacer para estar más seguro, sino creer que lo sabes y estar equivocado. He oído burradas de la boca de gente que creía ducha en la materia.

Así que no voy a hacer una guía de «cómo hacer que tu sistema sea más seguro», no, ya hay millones de ésas por Google y la mayoría son todas iguales. Voy a desgranar un poco ciertos mitos que he oído a lo largo de mi vida como administrador de sistemas no remunerado (de pringao, vamos) así como ciertos consejos menos comunes. y voy a empezar recomendando un antivirus:

El sentido común

El antivirus más eficaz jamás creado. No sirve de nada que te dejes el sueldo de un becario en una licencia del Kaspersky si luego te vas a Softonic y te bajas un «acelerador de memoria RAM». Pensad, dedicad cinco minutos a investigar qué estáis instalando o en qué web estáis metiendo vuestra tarjeta de crédito. Estamos en la era de la información, si Google no te da lo que buscas entonces es probable que lo que buscas no exista.

Porque vuestro antivirus no lo va a hacer por vosotros. Los antivirus (aunque ya el término se está quedando viejo) son una buena forma de protegerse ante amenazas pero son muchísimo menos eficaces de lo que pensáis. Básicamente preguntaos: ¿cómo sabe un antivirus que algo es software maligno (de ahora en adelante, malware)? Pues porque ya lo conoce. Si sabe que un ejecutable es el «virus tal» o el «troyano tal» es porque los que desarrollan el producto han obtenido una muestra del malware y lo han catalogado y lo han puesto en las firmas del antivirus para que lo detecte cuando lo vea. Por eso es importante tenerlo actualizado. Y que sí, que tienen el análisis heurístico que determina si algo es dañino o no según su comportamiento, pero esto es relativamente fiable.

La regla de oro es: si no te fías completamente de algo, no lo toques.

Si un antivirus es bueno, dos tiene que ser …

… apoteósico, sí. Como dos tíos de lucha libre intentando entrar a la vez por la puerta del Imaginarium.

¿Qué es un antivirus (o antimalware, o suite de protección para internet, o como quieran llamarlo)? Pues no es ni más ni menos que un virus. Un rootkit, concretamente. Un rootkit es una de las formas más avanzadas de malware en tanto que se clava en un sistema operativo y toma su control total (hay algunos que hasta se ejecutan antes del propio sistema operativo). Pues un antivirus es igual, secuestra (hijack) una serie de funciones del sistema operativo y las efectúa él mismo. En vez de dejar al SO que abra un archivo, lo abre él, lo analiza, y luego le devuelve el control al jefe. En vez de dejar que el SO maneje las conexiónes de red que abres, las abre él y las monitoriza.

Ahora imagínate a dos antivirus peleándose por tomar el control de los recursos del sistema operativo. Probablemente haya sido una imagen bastante abstracta, la verdad. Cuando vas a instalar un antivirus teniendo ya otro el instalador te dirá «o quitas éste o de aquí no pasas». No es que las compañías antivirus quieran tener el monopolio del mercado (que lo quieren), ni que quieran importunar gratuitamente al usuario (que a veces parece que lo quieren), es que no debes de tener más de un software antimalware activo a la vez. Con activo me refiero a funcionando en tiempo real; puedes tener un antivirus y luego tener ciertas herramientas que uses de vez en cuando para mejorar la seguridad (como pueda ser el Spybot).

Conclusión: desinstala un antivirus antes de instalar otro. Si el periodo de prueba de uno caduca, lo desinstalas.

Yo me he instalado esto y no me ha pasado nada así que tiene que ser seguro

El negocio de la seguridad informática mueve mucho dinero. No únicamente de vender antimalware, y no, los fabricantes de antivirus no son los mismos que crean los virus para vender más, no les hace falta: hay desarrolladores de malware más que suficientes por el mundo. Desde el mercado empresarial, con todo el asunto de sistemas redundantes, cortafuegos por doquier, criptografía, hasta el mercado negro, donde «dueños» de redes de miles de ordenadores zombies (botnet) son contratados para tumbar a la competencia saturando sus servicios. La seguridad informática mueve un pastizal.

Ahora bien, hay muy pocas cosas de las que estoy seguro en esta vida y una de ellas es que si a lo largo de la historia el malware no se hubiese caracterizado por ser evasivo y discreto no podría haber escrito el párrafo anterior.

Que tu antivirus no lo detecte como malware no significa que no lo sea. Cualquiera puede programar la backdoor más básica en unos minutos y probablemente la mitad de antivirus no sean capaces de identificarla ni con la heurística. Que te instales algo y no te salga una ventana diciendo «tus contraseñas han sido robadas» no significa que no haya ocurrido.

Si algún malware quiere obtener algo de ti, créeme, intentará que no lo sepas.

No estás solo

El porno mueve mucho dinero, y desde que la gente almacena sus vídeos más íntimos en ordenadores desprotegidos, mueve más aún.

A mucha gente le da completamente igual la seguridad de su sistema operativo, o como mucho le instalan un antivirus gratuito y se olvidan de todo. «Yo no compro por internet, así que me da igual que me hackeen», palabras reales que he oído. Bueno, digamos que puede funcionar si lo que haces con tu PC te atañe a ti y sólo a ti. Si tu pareja suele usar tu ordenador y usa redes sociales u otros servicios, o si accedes a algún servicio de las plataformas de tu trabajo que deben de ser zonas restringidas, la excusa ya no te vale.

Esto es como las campañas antidroga: si no lo haces por ti, hazlo por los demás.

In english, please.

Hace bastantes años, cuando el eMule reinaba en los ordenadores de medio mundo, una leyenda se extendió por nuestras tierras hasta el punto de que la oí de la boca de gente conocedora de la buena ciencia de la computación. «Ahora hay que pagar para usar eMule», decían. «Hay que mandar un SMS durante la instalación».

Qué va.

La razón era sencilla: Google te manda por defecto al idioma que te detecta por la geolocalización de tu IP y por la configuración del navegador; si eres de España pues casi siempre te manda a Google.es y te lo pone en español y además prioriza búsquedas en español o de sitios españoles. Pues ahí estaba el problema, buscabas eMule y te mostraba como primer resultado una página española donde habían modificado el instalador del programa de forma que te pidiese un SMS para completar el proceso. Y la gente estaba picando de forma masiva.

¿De dónde me bajo entonces un programa? Pues de la página oficial, única y exclusivamente de la página oficial del programa. No de Softonic, no.

¿Y cómo encuentro la página oficial del programa? Pues como la mayoría del software desarrollado está en inglés (aunque los desarrolladores sean de otra parte), una de las formas de encontrar de la página oficial del programa es usando Google en inglés. ¿Y cómo uso Google en inglés? Pues quédate con estas palabras: No Country Redirect. NCR. Y ahora se la pones al final de la dirección a Google: http://google.com/ncr. Con esto lo que haces es decirle a Google que no te mande a la versión de tu país, si no que te manda a la estadounidense. Hay otras formas de hacerlo, algunas permanentes. Si queréis saberlas pues las buscáis en Google en inglés, que ahora sabéis cómo.

Otra forma de encontrar la página oficial de un programa es buscar en la Wikipedia inglesa dicho programa. Y ya lo ideal para fiarte sería hacer las dos cosas, buscar en Google/NCR y en la Wikipedia y ver que los resultados son coincidentes.

Vaya, el Babylon ya se ha vuelto a instalar solo

«Instalar solo», «esto se ha estropeado y yo no he tocado nada» y «tu casa, que no tiene ni gas ni electricidad, ha salido ardiendo mientras yo la vigilaba y yo no he sido». Qué clásicos.

Hace no mucho un familiar muy cercano me llamó a las 11 de la noche. «Que tengo un virus y unos hackers rusos me están entrando y me están robando el dinero, por dios, ven». Pero en pánico absoluto. No sabía cómo explicarle que «si no tienes tarjeta de crédito ni ves tus datos bancarios desde el PC no sé cómo te van a robar nada».

Bueno, al final fue una falsa alarma (que era predecible). Resultaba que «Delta Search», un conocido malware del estilo de Babylon que te modifica la página de inicio y las de búsqueda del navegador había conseguido abrirse paso en el PC del pariente (por supuesto, ellos no habían instalado «nada«), y buscando información sobre éste habían llegado a un vídeo genérico en Youtube que caricaturizaban a unos rusos accediendo a tus datos.

Independientemente de lo cómico que pudiese resultar la situación (un poco menos de lo esperado por las horas que eran, la verdad) hay que destacar una cosa: con toda la ignorancia del mundo aún tuvieron la iniciativa de investigar qué era eso que antes no estaba y ahora de repente aparece sustituyendo tu motor de búsqueda predeterminado.

Este tipo de programas son malignos. Algunos simplemente te redirigen a sus búsquedas para ganar dinero por publicidad y otros se dedican a monitorizar todo lo que haces, pero son malignos. Si vuestra página de inicio y/o vuestras búsquedas no van a donde queríais que fueran, no lo dejéis pasar.

Google Chrome vs Mozilla Firefox

«Es que Chrome abre un proceso por cada pestaña y Firefox no». ¿Y qué? O mejor aún, ¿y por qué?

En primer lugar, efectivamente, por cada pestaña nueva Chrome crea un proceso nuevo y efectúa las operaciones de dicha pestaña en él. Lo que no significa que Firefox no haga algo parecido: en vez de crear un proceso, crea un hilo (thread). De hecho crea varios hilos por pestaña. ¿Qué diferencia hay entre un proceso y un hilo? Bueno, de primeras, un hilo comparte memoria con el resto de hilos del proceso, es decir, si tienes 20 pestañas pues los hilos de cada pestaña saben lo que hay en el resto. Un proceso no.

Y a efectos de rendimiento no es tanto. Si bien es cierto que un proceso es más pesado que un hilo, la diferencia es bastante nimia. Si un programa decide usar una cosa u otra se hace generalmente por motivos de necesidad, y no de rendimiento. De hecho, no me digáis que Firefox es más ligero que Chrome.

Pero vamos a lo que de verdad importa: ¿por qué Chrome nos inunda el administrador de tareas con procesos?

Desde hace un buen puñado de años en Windows comenzó a usar el multiusuario (esto en Linux y demás *NIX es algo básico desde tiempos remotos), es decir, que tú inicias sesión con tu usuario pero puedes ejecutar determinadas aplicaciones, dentro de tu propia sesión, identificándote como otro usuario. Por ejemplo, como administrador (esa ventanita de «desea permitir que este programa haga cambios en el equipo»).

Si algo nos ha plagado desde el inicio de los tiempos era la inseguridad de los navegadores (no quiero apalear a Internet Explorer en todos mis artículos pero es que siempre acaba saliendo el tema). Entrabas en una página, aprovechaban alguna vulnerabilidad de tu navegador, y zas, apocalipsis. Infectado quedas.

Ahora bien, pensemos, tenemos un sistema moderno multiusuario, ¿no podríamos hacer que cada pestaña se ejecutase como otro usuario, alguien que no tuviera privilegios para hacer nada dañino? Aquí está Google Chrome.

Cada pestaña corre con un usario de privilegios nulos, es decir, no puede leer nada sensible y no puede hacer ninguna modificación importante en el disco. Si hubiese una vulnerabilidad en el proceso de la pestaña, una página la explotase y nos colase, por ejemplo, un troyano, este troyano no tendría permisos para hacer nada.

A esta técnica se le llama sandbox (literalmente caja de arena). En seguridad informática una sandbox es un software sobre el que puedes hacer lo que te dé la gana que los cambios no se van a guardar y no va a afectar a nada.

Por esta razón Chrome es increíblemente seguro; desprotegerlo del todo implicaría buscar una vulnerabilidad en el proceso de renderizado, o de un plugin, y luego del IPC (lo que comunica a las pestañas con el proceso principal), y luego del proceso principal. Toda una hazaña que sólo ha sido conseguida una vez (y fue LA hazaña).

Análisis de popularidad

Esto es algo relativamente nuevo y bastante desaprovechado que a mí me parece una de las mejores ideas que se han plasmado en los últimos años.

Te bajas un programa al que has llegado por recomendación o por un buscador y tu antivirus no te dice nada de él, pero no obstante, te sientes inseguro. Pero, ¿y si pudiésemos saber cuánta gente ha usado ese archivo?

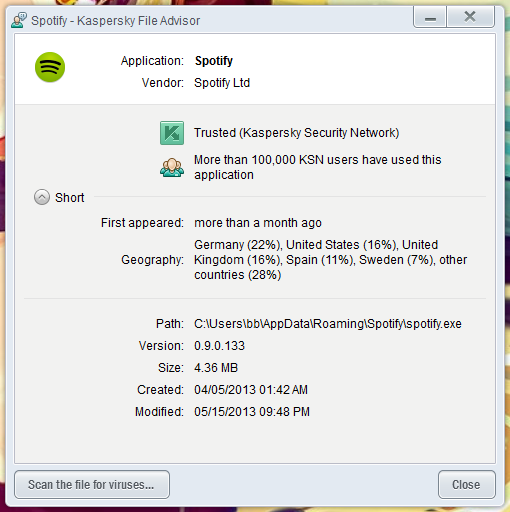

Esto es el análisis de reputación que por lo pronto sólo he visto a Norton y a Kaspersky. Cada vez que descargas o ejecutas un archivo el antivirus obtiene un identificador único de él y lo compara en la base de datos remota que tienen. Si saben que el archivo es malware pues automáticamente te lo bloquea sin necesidad de analizarlo en tu propia máquina.

En la imagen vemos que más de 100.000 usuarios de Kaspersky han usado el ejecutable de Spotify. Digamos que con más de 100.000 usuarios y el logo de Trusted de Kaspersky podemos fiarnos de este programa. Si por el contrario tuviésemos un ejecutable que tiene menos de 100 usuarios y le falta la firma digital quizás sea momento de tomar precauciones e investigar un poco de cuán legítimo es lo que pretendemos arrancar.

¿Conexión segura?

Hace unos meses estaba con unos amigos de viaje, y como era costumbre pues nos quedamos todos en un albergue, con su WiFI al que todos nos conectábamos para poder Twittear fotos chorras. Lo típico vamos.

Llegado un momento un amigo geógrafo, sin particular idea de seguridad informática, se queda un rato mirando su móvil y se me acerca con un «eis, Borja, mira esto, mira mira». El tío se estaba colando en los perfiles de Facebook de la gente del albergue que estaba conectada a la red social.

Un pequeño entendimiento de las redes inalámbricas. Están las desprotegidas, ésas que no te piden contraseña y van sin cifrar y cualquiera con una antena y un rato libre te puede esnifar (sí, se le llama esnifar) el tráfico y ver lo que haces. Y luego están las protegidas, las que tienen clave WEP (estamos en el 2013, no son seguras, dejad de usarlas por favor) y las que tienen clave WPA2-PSK. Generalmente cualquier red configurada en los últimos años viene con WPA2-PSK, que es la más segura. Alguien que esté fuera de la red puede esnifar el tráfico, pero dicho tráfico estará cifrado. Alguien que esté dentro de la red puede esnifar el tráfico, pero dicho tráfico también estará cifrado… más o menos. El cifrado entre clientes es facilísimo de descubrir y con poco esfuerzo se saca (si queréis una explicación técnica mirad esta respuesta en superuser).

Bueno, pues encima no hace falta ni descifrar esto. Droidsheep, la aplicación que mi amigo usaba, utiliza una técnica llamada DNS spoofing que, en una explicación muy simplificada, suplanta al router y redirecciona el tráfico a donde le da la gana.

¿Cómo podemos evitar esto? En casi todas las redes sociales y en muchas páginas donde se requiere identificación existe una opción para usar una conexión segura TLS o SSL. Con esto ciframos la comunicación entre nuestro terminal y el servicio que estemos usando de forma independiente a la red que estemos conectados. Facebook, Twitter y LinkedIn tienen esta opción y Google hace las búsquedas sobre SSL por defecto incluso sin estar identificados.

Allá donde vayas, usa SSL.

En otro nivel: Sandboxie

Si hasta ahora has tenido cierta dificultad para entender el artículo (y no obstante has llegado hasta aquí), entonces mejor saltarte esta parte. Si por el contrario has estado discrepando y corrigiéndome fallos, es posible que esto te interese.

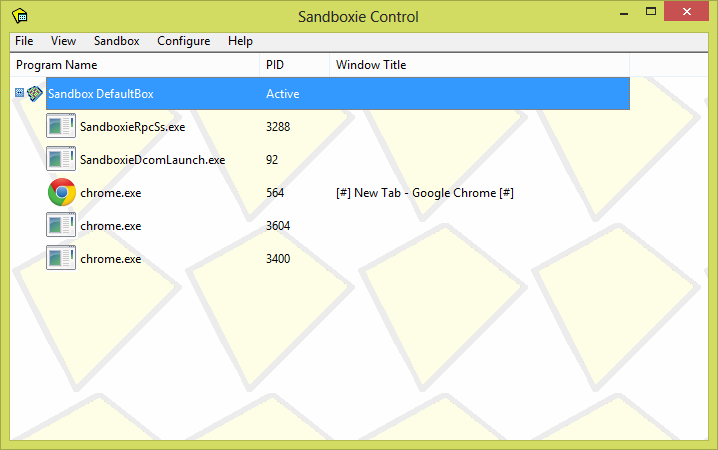

Antes he hablado de Chrome y su sandbox. Bueno, ¿y no se podría usar una tecnología similar pero para cualquier aplicación? Pues sí que se puede, sí: Sandboxie.

¿Qué es Sandboxie? Para mi gusto, la octava maravilla de la seguridad informática. Sandboxie te crea una serie de sandboxes donde puedes ejecutar aplicaciones con las limitaciones que quieras.

Un ejemplo típico y real: vuestro profesor de «Fundamentos de Martillos y Clavos» utiliza para sus prácticas un programa nada conocido y que no se ha actualizado en los últimos 8 años. Él te sirve el ejecutable en la web de la asignatura, Google no os dice mucho del programa y además no sois capaces de encontrar una página oficial del software para descargaros la aplicación por vuestra cuenta. Para colmo, un análisis de reputación dice que el programa solo lo han usado tu profesor, el que creó la aplicación y los alumnos del curso pasado.

Y tú no te fías, y es comprensible, pero tienes que usar el programa sí o sí. Podemos usar los ordenadores públicos del centro donde estudiamos/trabajamos y hacernos los suecos si algo sucede, arriesgarnos a instalarlo en nuestro PC, instalarlo en el PC de tu hermano y encasquetarle el muerto a él en caso de que realmente tenga malware… o podemos usar Sandboxie.

Por defecto Sandboxie permite a las aplicaciones leer cualquier archivo pero no realizar ninguna modificación en el sistema. Cualquier cambio que se haga o cualquier archivo que se cree dentro de la sandbox se queda en la sandbox (y se puede recuperar, por supuesto). Como además sabemos que esta aplicación que vamos a ejecutar no requiere una conexión a internet para absolutamente nada podemos desactivar el acceso a la red en la sandbox.

Así que ahora tenemos un programa corriendo en la sandbox que puede leer archivos, que no puede modificar nada y que no puede acceder a internet. Que si intenta leer algún archivo de contraseñas y enviarlo a algún lugar remoto o transferir nuestros datos privados a alguna parte se va a golpear contra un muro llamado Sandboxie.

Y para finalizar

No hace falta que viváis con la paranoia de que en cualquier momento vais a acabar con la cuenta corriente a cero, pero la seguridad informática es un mundo inmenso donde se ha invertido muchísimo tiempo en investigar cómo proteger y sobre todo, cómo desproteger.

Cualquier precaución es poca.

Enlaces

Borja V. Muñoz

Latest posts by Borja V. Muñoz (see all)

- Los materiales formativos de emprendimiento de YouBrand están listos - 18/12/2019

- Actividad formativa del proyecto Strategies for Digitalising Adult Educationen Lodz, Polonia // Training activity of the Strategies for Digitalising Adult Education Project in Lodz, Poland - 29/05/2019

- Tercer encuentro transnacional del proyecto YouBrand en Atenas, Grecia // Third Transnational Meeting of the YouBrand Project in Athens, Greece - 22/02/2019

Me ha encantado tu articulo, muy bueno.

saludos