De catástrofes a gran escala

A estas alturas todos habréis oído hablar del Heartbleed: ese fallo de seguridad que ha dejado en calzoncillos a media Internet. Como suele pasar en un evento así la primera reacción ha sido la de echarle las culpas a otro: unos culpan a OpenSSL porque el código era una bazofia anticuada e infumable (lo que es cierto), los de OpenSSL que dicen que todo el planeta usa su software pero nadie les da un céntimo ni les echa una mano (lo cual también es cierto), las empresas que se aprovechaban del software sin dejar un duro no dicen ni mu. No voy a hablar del Heartbleed, ya se ha hablado mucho y yo no tengo nada nuevo que aportar.

En su lugar me voy a acordar de un puñado de eventos catastróficos o cercanos a la catástrofe o simplemente de considerable gran escala que se han ganado su página en la historia en el libro de eventos interneteros. Empecemos con el…

Genuino Intel

Vamos a ser sinceros, esto no era para tanto, pero por la fecha en la que era y más por la coña que se han llevado desde que pasó ha ganado bastante más repercusión. ¿El problema? los antiguos procesadores Intel fallaban al realizar operaciones de división en coma flotante (para entendernos, con decimales y que el decimal se mueva para un lado o para otro) y te devolvían un resultado que no era el correcto.

El error como digo no era para tanto: las probabilidades de que te saltase eran de uno entre catapún de millones y los sistemas operativos podían desactivar el uso de esas funciones y emularlas ellos mismos para hacerlo correctamente.

Pero claro, también era 1994, Intel aún no era el jefe absoluto del mercado e IBM quería arrebatarle un cacho con sus propios procesadores, así que se montó una campaña de desprestigio bastante sonora que hizo que Intel ofreciese cambiar los procesadores defectuosos.

Al menos nos dejaron esta colección de chistes.

Ataque DDoS a los servidores raíces DNS

Uf, qué de cosas raras he puesto en el título. Vayamos por partes y así aprendemos un poco de jerga común internetera.

¿Qué es un DoS o ataque de denegación de servicio? Imagina que está el jardinero del vecino tranquilamente haciendo su trabajo, podando sus setos. Ahora llegas tú y le pegas una patada al cortacésped y te lo cargas. Denegación de servicio.

Pero claro, puede que el jardinero sea un fornido trabajador que lleva muchos años haciendo trabajo físico y manejando herramientas pesadas diariamente, y entonces ya no hay huevos. ¿Qué haces? pues coges y montas un pícnic alrededor del seto de tu adorable vecino y comes bellotas con zumo de piña mientras observas como despotrica. Denegación de servicio distribuida (DDoS).

Ahora bien, ¿qué es eso de las (los, no sé por qué a veces lo ponen en femenino) DNS o servidores de nombre de dominio? En una red, e Internet es una, cada máquina conectada tiene un identificador único llamado dirección IP. Algo así como tu DNI, y todo el mundo en la red te conoce por él. La única forma de comunicarse contigo es a partir de dicha dirección IP. Estas direcciones IP son cuatro números, del estilo de 80.10.24.53.

Esto está muy bien tecnológicamente, pero si quieres entrar a Google tendrías que saber su dirección, y lo mismo para entrar en este blog o en cualquier parte de Internet. Para ello inventaron los nombres de dominio, unas bases de datos que asignan uno o varios nombres de dominio (p. ej: google.com) a una IP, de forma que para entrar en Google le preguntas a uno de estos servidor cuál es la IP de google.com, él te la da y tú te conectas.

Pues en nuestra Internet hay trece servidores gigantescos de nombres de dominio llamados servidores raíces, y en el 2002 se produjo uno de los mayores ataques jamás hechos hasta la fecha.

¿Cómo se produjo? Alguien, aún desconocido, poseedor de miles de máquinas zombies (ordenadores infectados por malware y controlados remotamente), dirigió toda la horda contra estos trece servidores simultáneamente y dejó KO a la mayoría.

Ahora bien, ¿recordáis ese día de 2002 cuando media Internet se quedó inutilizada por este ataque? Yo tampoco. Eso se debe a que los servidores DNS se estructuran jerárquicamente. Pongamos un ejemplo, pongamos que alguien de EEUU quiere entrar en nuestro blog:

- El usuario le pregunta al servidor DNS de su proveedor de acceso a Internet cuál es la IP de blog.inerciadigital.com.

- El servidor le dice que ni idea, que le pregunte a la IANA (los que llevan los dominios en norteamérica).

- Los de la IANA le dicen que ni idea, que eso está en Europa, que le pregunte a la RIPE que son los que manejan el viejo continente.

- Los de la RIPE dicen que del blog ni idea, pero que conocen inerciadigital.com, que nos da la IP de éstos y que le pregunte él por el blog.

- El usuario pregunta a nuestros servidores DNS por el blog y obtiene la IP.

En todo este proceso (que podría incluir caminos diferentes) no hemos hecho ni una sola llamada a los servidores raíces. ¿Por qué? porque no hace falta. Rara vez hay que recurrir a los raíces, por lo que aunque el ataque fue espectacular y tuvo consecuencias económicas para las redes afectadas (principalmente las redes que tuvieron que llevar todo el tráfico del ataque), los usuarios ni nos hubiésemos enterado si no nos lo hubiesen dicho.

Los gusanos Blaster y Sasser

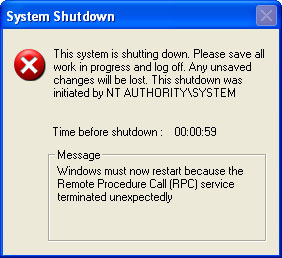

Esto ya os sonará más. Allá por el año 2003 los ordenadores con Windows de medio mundo comenzaron a emitir un mensaje de que se iban a reiniciar tras 60 segundos. ¿Qué estaba pasando? que alguien había creado un gusano que se esparcía por Internet aprovechando una vulnerabilidad no corregida del sistema operativo: Blaster.

Lo que es peor: en menos de un año salió otro gusano similar, Sasser, que actuaba de forma muy similar y también se esparció hasta por las tostadas.

Esto fue un bombazo mediático, pero tenía más transcendencia de la que a simple vista parecía. Por una parte, dejó en bastante mal lugar a Microsoft ya que las vulnerabilidades por lo que esto era posible habían sido descubiertas mucho antes de que se explotasen y no habían sido corregidas (la política de seguridad de aquellos aqueños de Microsoft debaja bastante que desear). Por otro lado dejó en evidencia la ineptitud de muchos administradores de sistemas y la falta de importancia con la que se trataba a la seguridad de un sistema. Recuerdo que aquí en España se llegaron a paralizar juzgados porque los equipos habían sido infectados.

Evitar estos ataque era tan fácil como tener un cortafuegos con los puertos bloqueados.

Finalmente se arregló el problema, las operadoras de Internet filtraron el tráfico de la infección, los antivirus lo aniquilaron, y a día de hoy no hay más rastro de los gusanos en activo.

El ataque a Spamhaus

O lo que probablemente sea el mayor ataque de denegación de servicio (recuerda, lo del jardinero) jamás hecho.

Spamhaus es una organización que se encarga de desarrollar técnicas para combatir el spam, y vamos a ser sinceros, lo hacen de puta madre. En nuestro servidor de correo tenemos activados la lista negra de Spamhaus y ésta nos bloquea como el 99% del spam entrante.

¿Qué (se sospecha que) pasó? El año pasado, Cyberbunker, empresa que tiene un datacenter (un montón de ordenadores que dan servicio a quien lo contrate; por ejemplo, para alojar webs) montado en un antiguo búnker nuclear en Holanda, se enzarzó en una pelea con los de Spamhaus, ya que los del búnker se jactan de que su servicio aloja cualquier cosa, incluyendo spammers.

Y poco después, sospechosamente, Spamhaus recibe el ataque de denegación de servicios distribuido más bestia jamás registrado en Internet, tan exageradamente grande que estaba inutilizando todo proveedor de servicios por el cual el tráfico tenía que pasar antes de llegar a la víctima.

Por hacer una comparación, en el ataque de los servidores raíces de DNS se llegó a alcanzar una velocidad de 200 Megabits por segundo, mientras que en el de Spamhaus se llegó a los 300 Gigabits por segundo. Esto son unas 1500 veces más caudal.

Internet

Y ya que hablamos de catástrofes y grandes cagadas, hay que mencionar a la madre del cordero, el auténtico manual de Cómo no administrar un proyecto: Internet.

Siempre se dice que Internet es «las nuevas tecnologías», lo más de lo más. ¿Sabéis qué? el estándar del protocolo de Internet, el que define cómo se direccionan los equipos y las redes, la base de las bases, data de 1981, y desde principios de los 90 existe un problema conocido: nos quedamos sin direcciones IP (esos números de los que he hablado antes).

Probablemente alguna vez has tenido un problema con algún servicio y te han dicho que reinicies el router y que te dé una IP nueva. ¿Por qué te da el router una IP nueva? fácil, porque no te puede asignar una fija para ti para siempre. Hace unos 10 años sí, ya no. Ahora hay más máquinas conectadas que direcciones IP disponibles.

De hecho, ya no quedan direcciones IP libres, están todas asignadas.

¿Por qué no se ha resuelto esto? Desde mi punto de vista, ineptitud y falta de visión de futuro. Hemos conseguido reducir la gravedad del problema con distintos parches (si alguna vez has oído hablar de «máscara de subred»: esto es un parche para minimizar el impacto de la falta de direcciones).

La auténtica solución pasa por cambiar la tecnología base por la llamada IPv6 (IP versión 6, ahora tenemos la 4. No preguntéis por la 5), que soluciona el problema de la falta de direcciones y mejora notablemente la calidad del servicio. Pero si todo fuese tan bonito no estaríamos hablando de ello ahora.

IPv6 surge en 1996, y estamos en el 2014. Vamos tarde. Se tiraron 10 años testeando la validez y funcionalidad del protocolo (creo recordar que fue la NASA quien lo hizo) y aquí es donde digo lo de la falta de visión de futuro: Internet en 1996, Internet en 2006. Ni Michael Jackson cambió tanto en tan poco tiempo.

Para implementar IPv6 con eficacia habría que realizar un apagón tecnológico, similar al del TDT: fulminamos IPv4 y todo el mundo a usar IPv6. Pero en 2006 la cantidad de máquinas conectadas a Internet era de cientos de millones, y la cantidad de éstas que trajesen soporte para IPv6 no eran tantas. En otras palabras, que era un pastonazo y que a nadie le convencía, que preferían seguir explotando las pocas direcciones IP que quedaban.

A día de hoy cualquier router soporta o debería de soportar IPv6, y cualquier sistema operativo lo hace de forma nativa.

Pero ahora es el 2014, ¿cuántas máquinas puede haber conectada a la red de redes?

Borja V. Muñoz

Latest posts by Borja V. Muñoz (see all)

- Los materiales formativos de emprendimiento de YouBrand están listos - 18/12/2019

- Actividad formativa del proyecto Strategies for Digitalising Adult Educationen Lodz, Polonia // Training activity of the Strategies for Digitalising Adult Education Project in Lodz, Poland - 29/05/2019

- Tercer encuentro transnacional del proyecto YouBrand en Atenas, Grecia // Third Transnational Meeting of the YouBrand Project in Athens, Greece - 22/02/2019